목적

- 사용자 계정 로그인 실패 시 계정잠금 임계값이 설정되어 있는지 확인합니다.

- 계정 탈취 목적의 무작위 대입 공격 시 해당 계정을 잠금하여 인증 요청에 응답하는 리소스 낭비를 차단하고 대입 공격으로 인한 패스워드 노출 공격을 무력화하기 위하여 설정합니다.

보안위협

- 패스워드 탈취 공격(무작위 대입 공격, 사전 대입 공격, 추측 공격 등)의 인증 요청에 대해 설정된 패스워드와 일치 할 때까지 지속적으로 응답하여 해당 계정의 패스워드가 유출될 수 있습니다.

※ 사용자 로그인 실패 임계 값: 시스템에 로그인 시 몇 번의 로그인 실패에 로그인을 차단할 것인지 결정하는 값

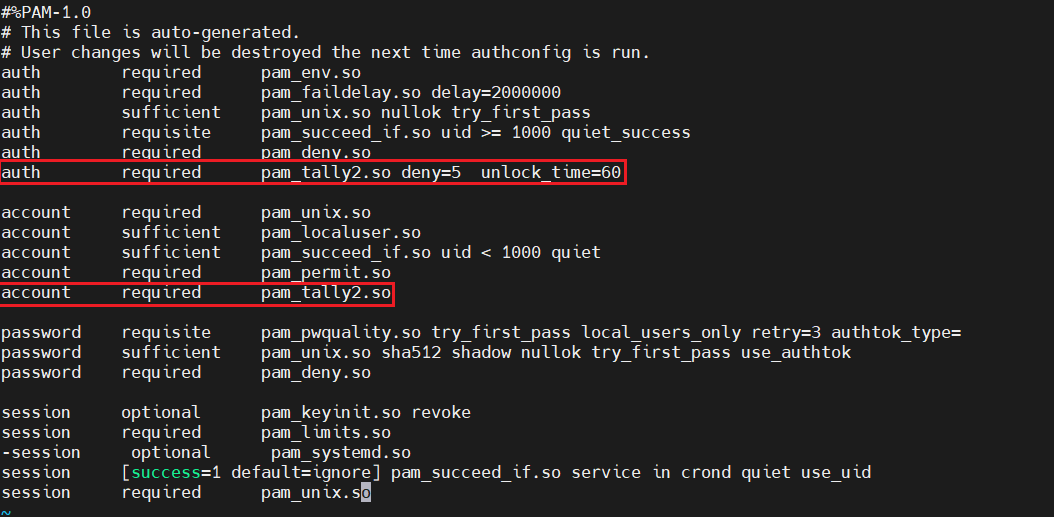

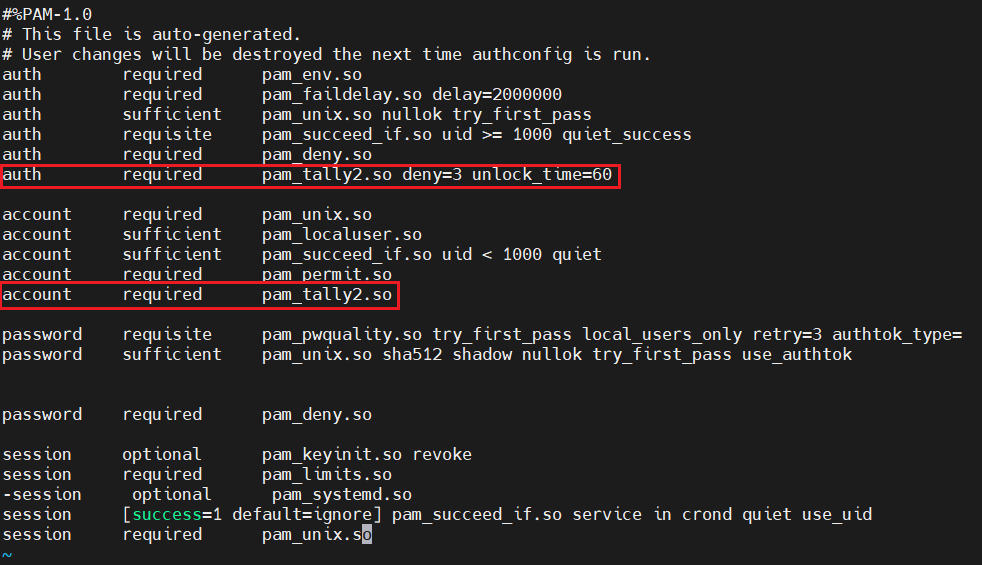

1. system-auth 파일 설정

#vi /etc/pam.d/system-auth

deny - 로그인 실패횟수 지정

unlock_time - 일정 횟수 이상 로그인에 실패했을 때, 접근 차단 시간

위 설정은 5번 실패하면 60초 동안 계정 잠금다는 설정입니다.

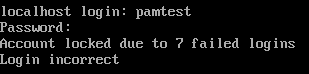

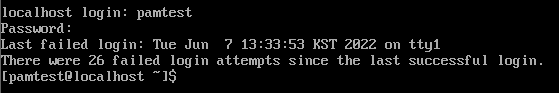

5번 이상 실패하면 계정이 잠기게 되며 몇번 틀렸다는 메시지가 나타납니다.

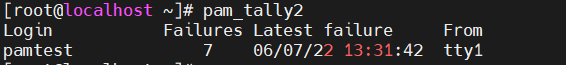

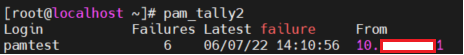

그리고 pam_tally2 명령어로 잠긴 계정, 틀린 횟수, 마지막 시도 시간, 터미널 번호를 확인할 수 있습니다.

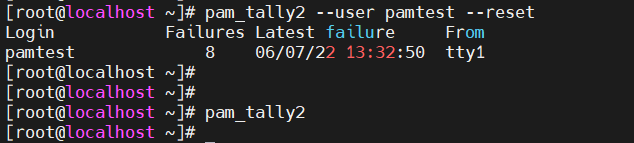

계정이 잠겼을 때 pam_tally2 명령어로 초기화 할 수 있습니다.

#pam_tally2 --user 사용자 이름 --reset

2. password-auth 설정 (ssh 원격접속)

#vi /etc/pam.d/password-auth

password-auth는 ssh 원격접속 관련 설정입니다.

3번 이상 틀릴 시 60초 계정잠금으로 설정했으며, 마찬가지로 pam_tally2 명령어로 확인 할 수 있습니다.

원격접속이기때문에 터미널은 IP로 나오는 것으로 확인됩니다.

'Linux > CentOS' 카테고리의 다른 글

| 리눅스 free 명령어 (0) | 2022.09.15 |

|---|---|

| [CentOS 7] 패스워드 파일 보호 (0) | 2022.07.25 |

| [CentOS7] 패스워드 복잡성 설정 (0) | 2022.06.03 |

| [CentOS7] root 계정 원격 접속 제한 (0) | 2022.06.02 |

| 주요 정보통신 기반 시설 기술적 취약점 분석(Unix 서버) (0) | 2022.05.30 |